Celem projektu jest realizacja zadań związanych z pracami badawczo-rozwojowymi oraz naukowymi w obszarze cyberbezpieczeństwa technologii bankowych, ze szczególnym uwzględnieniem bankowości elektronicznej i mobilnej, a także badań zachowań użytkowników z wykorzystaniem metodyki Design Thinking.

Zakres prac i działalność zespołu obejmuje opracowywanie koncepcji systemów bezpieczeństwa bankowości cyfrowej i mobilnej, w tym uwierzytelniania tożsamości użytkowników, autoryzacji transakcji, rozpoznawania anomalii i prowadzenia kampanii informacyjno-edukacyjnych w zastosowaniach przemysłowych. Projekt odpowiada na potrzeby wynikające z zagrożeń, jakie pojawiają się w cyberprzestrzeni, a w szczególności na rynku usług bankowości cyfrowej. Rezultaty projektu są skierowane do banków, dostawców usług bankowych ich pracowników oraz klientów bankowości cyfrowej.

W projekcie zostały uwzględnione potrzeby indywidualnych użytkowników usług bankowych, u których zauważono wyjątkowo niski poziom świadomości zagrożeń i możliwych środków ochrony, a także brak emocjonalnego zrozumienia konsekwencji ataku. Rezultaty projektu wynikają z całościowego spojrzenia na problem, dlatego w wyniku prac badawczo-rozwojowych zostanie opracowane narzędzie do audytowania poziomu bezpieczeństwa usług bankowości cyfrowej, a także narzędzie do symulowanych kampanii phisingowych wraz z elementami edukacyjnymi. W ramach projektu powstanie również token sprzętowy, który stanowi bezpieczną alternatywę dla drugiego czynnika uwierzytelniania dwuskładnikowego, a także pozwala na całkowite uniezależnienie się od operatorów telefonii komórkowej.

Zespół będzie prowadził również działalność ekspercką, świadcząc usługi doradcze i konsultingowe na rzecz zewnętrznych podmiotów związanych ze środowiskiem bankowym i finansowym.

Zawiązano współpracę z następującymi instytucjami:

- Związek Banków Polskich

- Warszawski Instytut Bankowości

- Santander Bank Polska

- UBS

- Identt sp. z o.o.

Przeprowadziliśmy w roku 2019 badania użytkowników bankowości cyfrowej, ich oczekiwań, poglądów, wzorców zachowań i podjęliśmy się próby ich klasyfikacji oraz określenia przyczyn. Zdefiniowaliśmy także dobre praktyki i rekomendacje, zarówno dla instytucji finansowych, jak i klientów cyfrowych usług finansowych. Publikacja otrzymała patronat Związku Banków Polskich oraz powstała m.in. we współpracy z członkami KN "White Hats" z Politechniki Wrocławskiej.

Okładka naszej monografii wydanej pod koniec 2019 r."

W.Wodo podczas konferencji ICISSP 2020 na Malcie."

Rezultaty i materiały dodatkowe:

- Wojciech Wodo, Przemysław Blaskiewicz, Damian Stygar, Natalia Kuźma, Evaluation criteria for security of electronic and mobile banking - based on Polish case study, Computer Fraud & Security, Volume 2021, Issue 10, ISSN: 1361-3723, DOI: 10.1016/S1361-3723(21)00107-X

- Wojciech Wodo, Przemysław Blaskiewicz, Damian Stygar, Security issues of electronic and mobile banking, 18th International Conference on Security and Cryptography: SECRYPT 2021, ISBN 978-989-758-524-1, ISSN 2184-7711

- Wojciech Wodo, Damian Stygar, Security of Digital Banking Systems in Poland: User Study 2019, Proceedings of the 6th International Conference on Information Systems Security and Privacy: ICISSP 2020, ISBN:978-989-758-399-5 (link)

- Poster Security of Digital Banking Systems in Poland: User Study 2019 prezentowany podczas International Conference on Information Systems Security and Privacy 2020 na Malcie.

- Wojciech Wodo, Damian Stygar, Klaudia Winiarska, Bezpieczeństwo systemów bankowości elektronicznej i mobilnej w Polsce. Badania użytkowników 2019, Oficyna Wydawnicza Politechniki Wrocławskiej, Wrocław, 2019, ISBN: 978-83-7493-109-0, DOI: 10.5277/WSW_BU2019 (link)

Celem prowadzonego projektu jest pogłębienie wiedzy i zweryfikowanie hipotez w obszarze systemów zabezpieczeń wykorzystujących cechy biometryczne. Wyszczególnione zostały trzy główne zagadnienia badawcze:

- Prywatność i ochrona danych biometrycznych

- Interaktywne metody uwierzytelniania biometrycznego

- Bezpieczna weryfikacja biometrii w systemach z białą listą

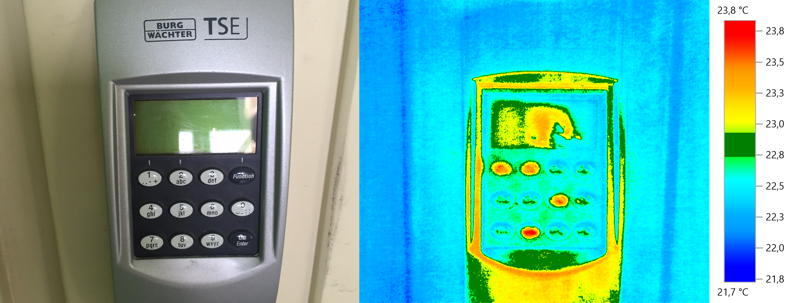

W pierwszej kolejności wzięto na warsztat ataki kanałami bocznymi, mające na celu pozyskanie dodatkowych informacji na temat stosowanych systemów zabezpieczeń. Obiektem badań zostały wskazane elektroniczne zamki szyfrowe, terminale płatnicze, bankomaty i wszelakie urządzenia klawiaturowe, wymagające interakcji z użytkownikiem. Dzięki współpracy z Bankiem Zachodnim WBK S.A. przeprowadzono testy na bankomatach będących w normalnym użytkowaniu. Do badań zastosowano kamerę termowizyjną i szereg preparatów izolacyjnych. Zweryfikowano kilkanaście scenariuszy ataków i sposobów pozyskiwania haseł czy kodów PIN.

W ramach projektu został powołany zespół badawczy w Laboratorium Interdyscyplinarności i Kreatywnego Projektowania Politechniki Wrocławskiej w Centrum Wiedzy i Informacji Naukowo-Technicznej, zajmujący się wykorzystaniem metody Design Thinking do projektowania rozwiązań w oparciu o pracę z potencjalnymi odbiorcami usługi bądź produktu, Przygotowano scenariusz wywiadu pogłębionego i przebadano 60 użytkowników smartphonów. Na podstawie analizy tej próby przygotowano koncepcje rozwiązań systemów zabezpieczeń, które następnie poddano testom z użytkownikami. Dzięki takiemu podejściu uzyskano wiarygodne wyniki dotyczące powstałych interaktywnych systemów zabezpieczeń urządzeń mobilnych i zrozumiano dogłębnie jakie są oczekiwania i bolączki użytkowników. Na tej podstawie zaprojektowano kilka koncepcji systemów dotykowo-wizualno-głosowych, które pełnią zarówno rolę zabezpieczenia samego urządzenia przed niepowołanym dostępem, ale również weryfikują użytkownika w czasie rzeczywistym (continuous verification).

Obszarem zainteresowania stały się również systemy kontroli dostępu, zachowujące anonimowość osób korzystających z nich, postanowiono wykorzystać cechy biometryczne, które można przedstawić za pomocą wektora cech oraz mechanizmy filtrów Blooma, a także metody Oblivious Polynomial Evaluation do budowy systemu zapewniającego dostęp do zasobów na podstawie weryfikacji biometrii z pewnym dopuszczalnym stopniem błędu. Rozwiązanie wykorzystuje również koncepcję Cancelable biometrics oraz białe listy.

Atak termowizyjny na zamek szyfrowy w drzwiach

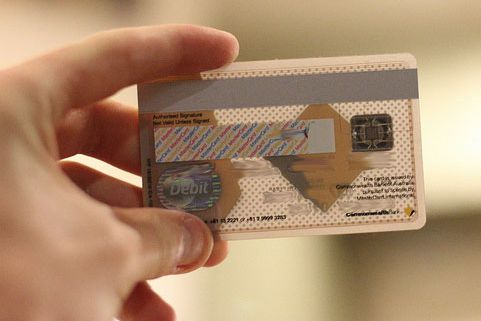

Opakowanie ochronne na kartę RFID

Materiały dodatkowe:

- Wojciech Wodo, Lucjan Hanzlik, Kamil Kluczniak, Computations on Private Sets and their Application to Biometric based Authentication Systems, 13th International Conference on Security and Cryptography: SECRYPT 2016, ISBN: 978-989-758-196-0 (link)

- Wojciech Wodo, Lucjan Hanzlik, Thermal Imaging Attacks on Keypad Security Systems, 13th International Conference on Security and Cryptography: SECRYPT 2016, ISBN: 978-989-758-196-0 (link)

- Wojciech Wodo, Hanna Ławniczak, Raport "Bezpieczeństwo i biometria urządzeń mobilnych w Polsce: Badanie użytkowników 2016" (link)

- Wojciech Wodo, Lucjan Hanzlik, Biometrics safety engineering in mobile devices, FTC 2016 - Future Technologies Conference 2016 (link)

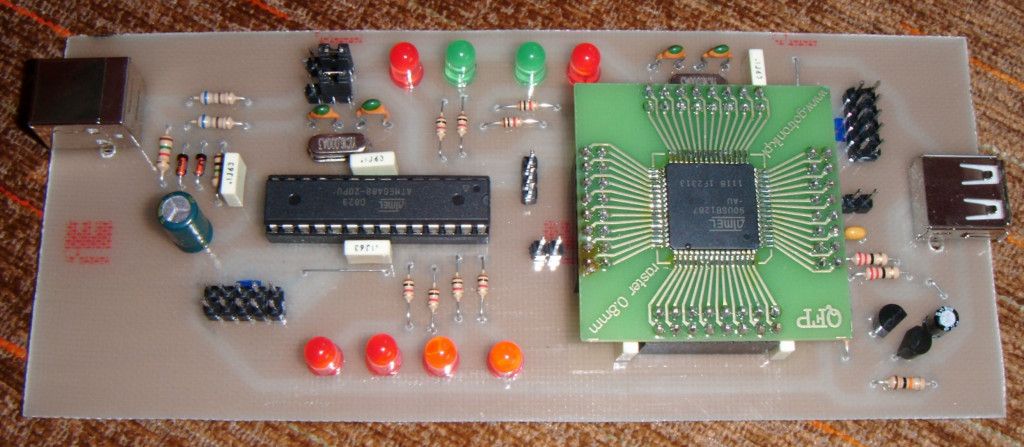

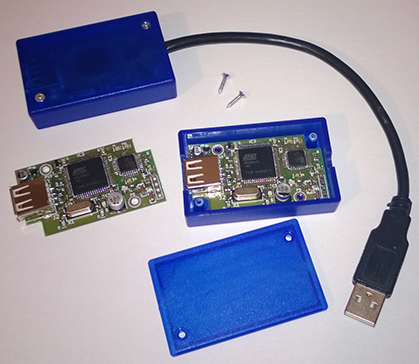

Układ ochronny tożsamości biometrycznej podłączany do klawiatury USB. W dzisiejszych czasach kluczowym elementem staje się ochronna tożsamości i anonimowość użytkowników podczas korzystania z komputerów oraz usług oferowanych sieciowo. Nasze rozwiązanie wykorzystuje własności biometryczne sposobu pisania użytkowników na klawiaturze, każda osoba posiada charakterystyczne tempo podczas naciskania i zwalniania poszczególnych klawiszy. Stanowi ono swojego rodzaju „odcisk palca”, dzięki któremu można rozpoznać użytkownika.

Zaproponowane rozwiązanie pozwoli w prosty i skuteczny sposób zabezpieczyć wrażliwe informacje o użytkowniku (rytm pisania na klawiaturze), co uniemożliwi adwersarzowi kradzież jego tożsamości oraz śledzenia użytkownika w sieci internetowej. Nasze urządzenie wyposażone jest w algorytmy pozwalające na analizowanie i modyfikowanie prawdziwych timingów użytkowników celem ich zamazania i zapewnienia ochrony tożsamości.

Znane są urządzenia, służące do szpiegowania użytkowników, rejestrujące ich działalność - keyloggery, natomiast nasz produkt stanowi odpowiedź na takie wrogie działania i jest aktualnie niedostępny na rynku polskim. Pozwala nam to być pionierami w dostarczaniu tego typu rozwiązania na rynku, które wpisuje się w politykę ochrony tożsamości i anonimowości użytkowników.

Nasze rozwiązanie to mikroprocesorowy układ ochronny klawiatury podłączany pomiędzy klawiaturę, a komputer docelowy do portu USB. Od tego momentu ochrona jest włączona i nie wymaga dodatkowej konfiguracji, czy ingerencji ze strony użytkownika.

Prototyp

Wersja zminimalizowana

Materiały dodatkowe:

- Lucjan Hanzlik, Wojciech Wodo, Konrad Zawada, USB Keyboard Security Unit, International Journal of Soft Computing and Engineering (IJSCE) Volume-4 Issue-2 May 2014, ISSN: 2231-2307 (wersja PDF)

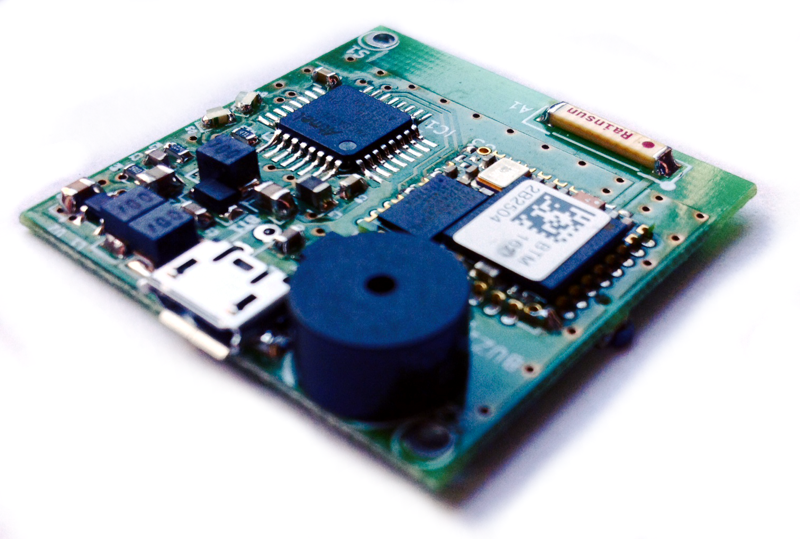

Detektor temperatury oraz aplikacja kontrolująco-rejestrująca to zestaw narzędzi który pozwala na całodobowe monitorowanie temperatury człowieka, szczególnie dziecka. Prace rozwojowe są ukierunkowane na stworzenie skutecznego systemu pozwalającego na wygodne, bezpieczne i zautomatyzowane monitorowanie temperatury ciała człowieka z poziomu urządzenia i aplikacji.

Urządzenie diagnozujące poziom temperatury będzie zakładane na rękę bądź kostkę człowieka. Detektor umieszcza się w miejscu monitorowania za pomocą elastycznego, nie wywołującego alergii mocowania (np. rzep) z zabezpieczeniem przeciw odpięciowym (minimalizacja ryzyka odpięcia detektora). Obudowa detektora jak i czujniki temperatury pokryte są materiałem lub powłoką antyalergiczną, amortyzującą skutki uderzeń (małe dziecko). Detektor na bieżąco wskazuje temperaturę dziecka. Funkcjonalność detektora pozwala na ustawienie pożądanego progu temperatury po przekroczeniu którego włącza się dźwiękowy „beeper” w urządzeniu oraz aktywuje się alarm w aplikacji.

Ustawienie temperatury na pewnym poziomie np. 36,9°C, pozwala monitorować stan bieżący temperatury u dziecka bez obawy o jego niespodziewane przekroczenie. Monitoring jest bardzo ważny zwłaszcza u małych dzieci - infekcje wirusowe z szybkimi skokami temperatury.

Detektor temperatury może działać samodzielnie - np. gdy aplikacja jest nieaktywna lub gdy nie jest zainstalowana na telefonie komórkowym czy tablecie. Komunikacja bezprzewodowa pomiędzy detektorem a aplikacją odbywa się przy wykorzystaniu protokołu bluetooth.

Alarm uruchamiany jest w przypadku: podwyższonego poziomu temperatury, obniżonego poziomu temperatury, stanie poziomu baterii wraz z dioda sygnalizacyjną ( zielony, pomarańczowy, czerwony).

Prototyp

Wersja zminimalizowana

Materiały dodatkowe:

- Wojciech Wodo, Lucjan Hanzlik, Konrad Zawada, Układ monitorujący temperaturę ciała w czasie rzeczywistym z komunikacją bezprzewodową oraz funkcją alarmu, Raporty Instytutu Matematyki i Informatyki Politechniki Wrocławskiej, seria SPR nr 2, I18/2014/S-002, Wrocław 2014

- Wojciech Wodo, Lucjan Hanzlik, Konrad Zawada, Real time human body temperature monitor in context of medical data protection, Technical Report, Wroclaw University of Technology 2014 (wersja PDF)

- Poster Modern Microelectronic Human Body Features Sensors prezentowany na konferencji Polish Scientific Networks 2016 we Wrocławskim Centrum Badań EIT+

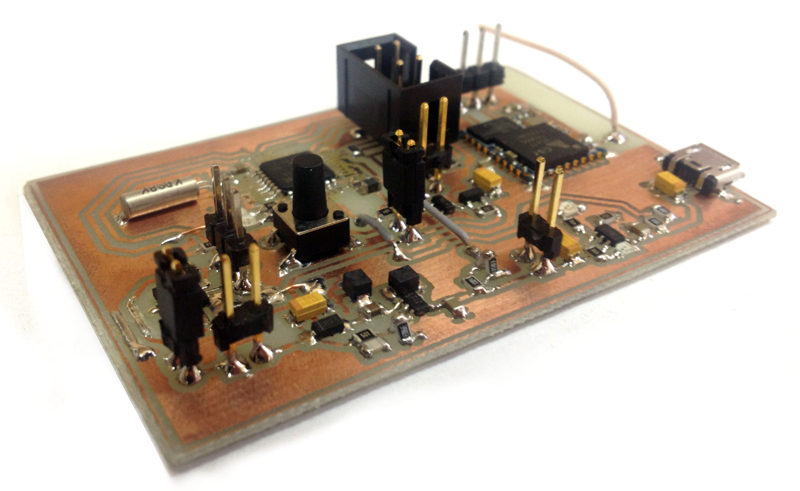

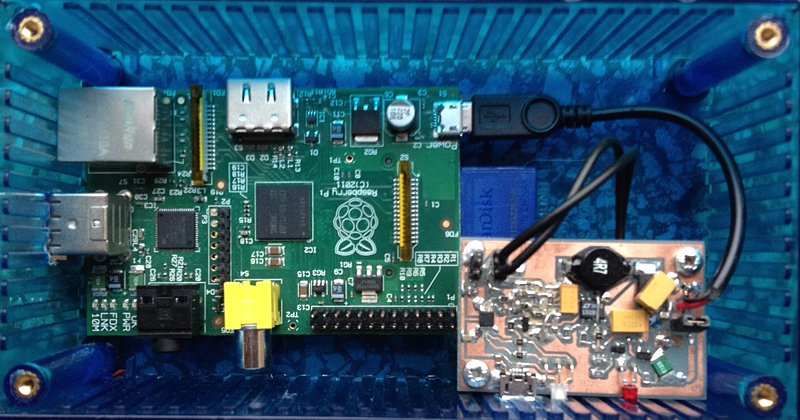

W ostatnich latach można zauważyć rosnącą popularność rozwiązań mobilnych. Telefony komórkowe, tablety, laptopy zastępują swoich stacjonarnych przodków. Mobilność ta jest jednak w pewnym stopniu ograniczana przez urządzenia peryferyjne (tj. myszki, klawiatury) podłączane do ww. urządzeń. Długie kable nie ułatwiają przemieszczania czy obsługi urządzeń w niektórych miejscach. Istnieją co prawda rozwiąnia bezprzewodowe dla urządzeń peryferyjnych, są one jednak stosunkowo drogie i wiążą się z koniecznością zakupy nowego sprzętu. Taka zmiana wiąże się również ze zmianą przyzwyczajeń i obsługi urządzeń peryferyjnych.

Projekt zakłada rozwiązanie tego problemu poprzez wypracowanie urządzenia umożliwiającego zamianę danego kabla USB na komunikację bezprzewodową. Stworzenie wirtualnego kabla, łączącego dotychczasowe urządzenie peryferyjne z właściwym dla niego punktem docelowym. Urządzenie składać się powinno z dwóch części: odbiornika podłączanego do komputera oraz nadajnika do którego podpięte zostanie urządzenie peryferyjne. Jeden nadajnik będzie odpowiadać jednemu odbiornikowi, dzięki czemu powstanie model połączenia 1-1 oraz umożliwi zastosowania kilku takich rozwiązań dla jednego urządzenia docelowego.

Nadajnik będzie na tyle mały by pozwalał na wygodną pracę, a jednocześnie posiadał wystarczająco dużo energii by zasilić urządzenie peryferyjne przez kilka godzin pracy. Wyposażony zostanie w akumulator ładowany bezpośrednio z dowolnego portu USB komputera. Dodatkowo nadajnik powinien posiadać mechanizm pozwalający schować kabel USB urządzenia peryferyjnego, zapewniając tym samym maksymalną mobilność urządzenia.

Przedmiotem usługi są prace badawczo-rozwojowe nad opisanym urządzeniem, w ramach których zostanie wypracowana idea i schemat elektroniczny urządzenia, oprogramowanie i protokóły komunikacji oraz prototyp umożliwiający współpracę z różnymi typami urządzeń peryferyjnych m.in. klawiatura, mysz.

Prototyp

Prototyp

Materiały dodatkowe:

- Lucjan Hanzlik, Wojciech Wodo, Konrad Zawada, "USB Wireless Adapter", The Challenges of Contemporary Science: Theory and Applications, Warszawa 2014, ISBN: ISBN 978-83-935118-1-5

- Lucjan Hanzlik, Wojciech Wodo, Konrad Zawada, USB Wireless Adapter Extended Version, Journal of Challenges of Modern Technology no 5(4) , Warsaw 2014, ISBN: ISBN 978-83-935118-1-5 (wersja PDF)

W obszarze moich zainteresowań badawczych leżą zagadnienia związane z technologiami bezpieczeństwa komputerowego, szczególnie ciekawią mnie kwestie dotyczące zastosowania biometrii w tej dziedzinie. Aktualnie prowadzę projekt związany z dynamiką pisania na klawiaturze [ang. keystroking], która może posłużyć jako biometryczny wskaźnik autoryzacyjny/identyfikacyjny dla użytkownika. Inny aspekt moich badań naukowych stanowią techniki steganograficzne dotyczące osadzania ukrytej informacji w obrazach cyfrowych. Połączenie uprzednio wymienionych dwóch dziedzin sprawia, że idealnie komponują się do pracy nad nowoczesnymi dokumentami elektronicznymi - MRTD, co jest ostatnim polem mojej aktualnej pracy naukowej.

W obszarze moich zainteresowań badawczych leżą zagadnienia związane z technologiami bezpieczeństwa komputerowego, szczególnie ciekawią mnie kwestie dotyczące zastosowania biometrii w tej dziedzinie. Aktualnie prowadzę projekt związany z dynamiką pisania na klawiaturze [ang. keystroking], która może posłużyć jako biometryczny wskaźnik autoryzacyjny/identyfikacyjny dla użytkownika. Inny aspekt moich badań naukowych stanowią techniki steganograficzne dotyczące osadzania ukrytej informacji w obrazach cyfrowych. Połączenie uprzednio wymienionych dwóch dziedzin sprawia, że idealnie komponują się do pracy nad nowoczesnymi dokumentami elektronicznymi - MRTD, co jest ostatnim polem mojej aktualnej pracy naukowej.